概述:提出了一种主动流量镜像采集分析系统,该系统通过多阶段证据(僵尸网络生命周期中各个阶段是否存在)分析确定主机是否被僵尸网络感染,感染生成报告。

论文:《BotHunter: Detecting Malware Infection Through IDS-Driven Dialog Correlation》

作者:Guofei Gu, Phillip Porras, Vinod Yegneswaran, Martin Fong, Wenke Lee

出处:16th USENIX Security Symposium

年份:2007

论文详解

摘要:

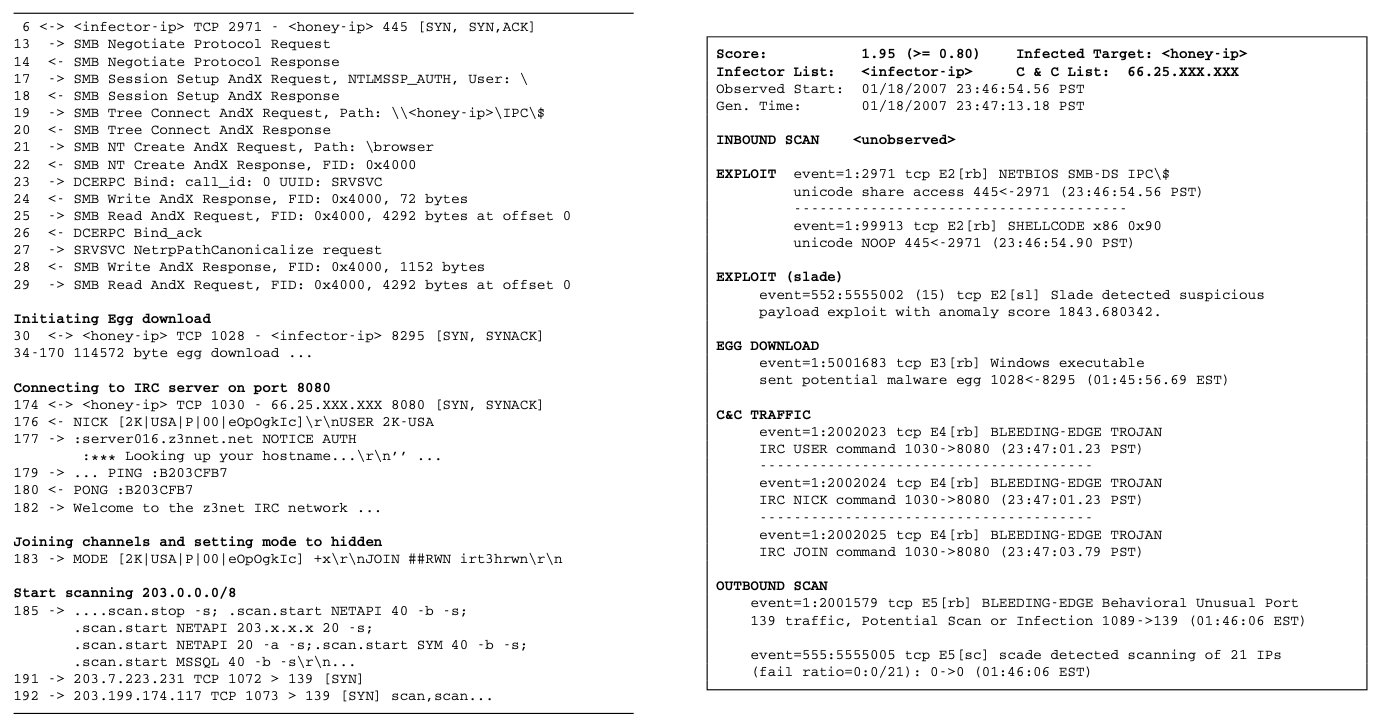

方法:提出了一种名为“证据追踪”的方法通过对感染期间通信序列来进行成功的僵尸网络感染识别。将僵尸网络的感染的整个声明周期抽象为:目标扫描、漏洞探测、二进制文件下载、C&C信道建立、出站扫描。本方法不需要对僵尸网络感染周期中的每个阶段都检测到,而是收集各个主机存在僵尸网络感染各个阶段的证据,最终判断是否主机存在僵尸网络感染。

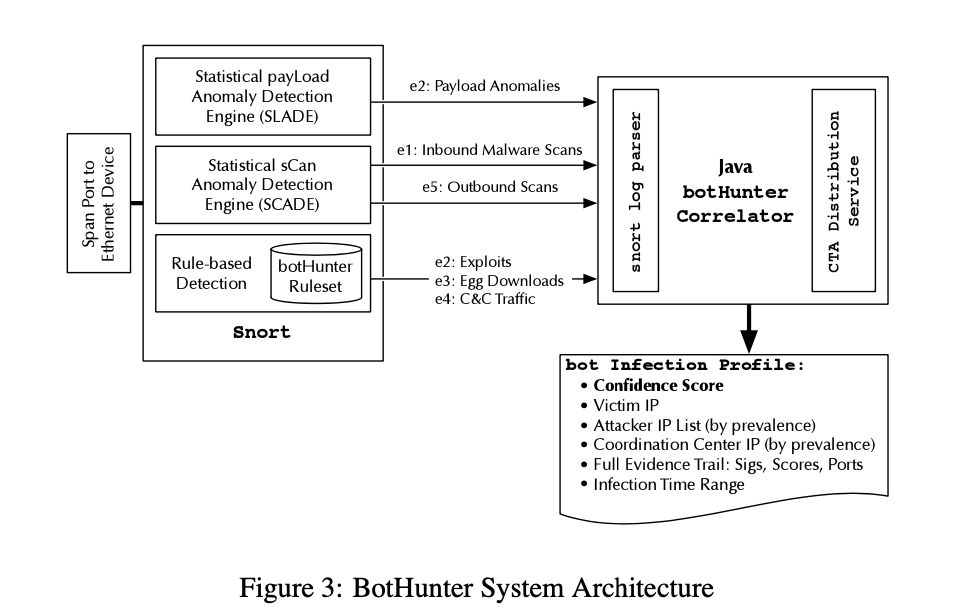

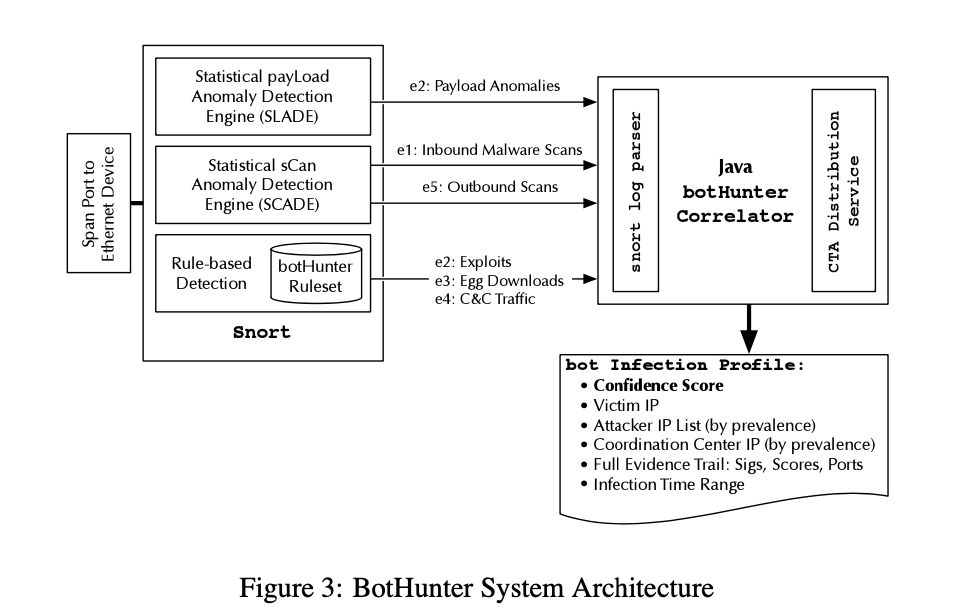

系统:BotHunter,一种主动流量镜像系统整合了僵尸网络“证据追踪”方法,BotHunter底层为Snort,使用了定制的规则集并配置了SLADE和SCADE两个异常检测角度进行恶意软件分析的插件。其中,

BotHunter RuleSet:定制的Snort规则集

SLADE使用有损的n-gram分析入站流量,从特定协议中的payload来发现异常的字节分布;

SCADE对传入和传出的网络流量进行端口扫描分析。

BotHunter correlator:各个主机的告警信息全部汇总到BotHunter correlator,全部的告警将会被作为证据,将其归到僵尸网络的各个感染阶段,并记录时间,设置过期时间,采用基于基于时间间隔的修剪算法从矩阵中删除旧的会话,只有在时间间隔内的事件才会被关联。当存在主机的证据关联分数超过阈值,那么将生成僵尸网络感染报告。

僵尸网络判定:回归算法

方法评价

本篇论文提出的方法是一种威胁检测的方法,可以较好的检测任何成功的入侵行为,但是并非专门针对僵尸网络的检测方法,因此检测到的威胁也并不一定为成功攻击的僵尸网络。这种方式应该是现在很多使用AI做入侵检测、高级威胁发现的雏形,还是比较具有参考性的一篇文章。